...en je wilt inbreken in jullie IT-omgeving. Hoeveel kans geef je jezelf? Ben je binnen mum van tijd binnen, of besluit je na wat rondgekeken te hebben het bij je buren te gaan proberen?

Het is goed om je dit serieus af te vragen, want het geeft een goed beeld of je je ICT-beveiliging goed geregeld hebt of niet. Het risico op een cyberaanval is een stuk groter dan een bijvoorbeeld een brand. Ieder bedrijf heeft brandblussers en brandmelders om het risico op een brand te verlagen.

Maar het nemen van cyber security maatregelen is voor veel ondernemers lastig. En dat is begrijpelijk, want wat moet je nu wel en niet doen om je ICT-beveiliging te verbeteren?

Van klanten krijgen we steeds vaker vragen over hun IT-Security. Deze vragen worden trouwens ook steeds concreter: ‘Hoe is mijn informatiebeveiliging geregeld, want mijn accountant vraagt ernaar?’ en ‘Moet ik voldoen aan de NIS2-wetgeving, en hoe doe ik dat?’.

Zou het niet mooi zijn als je je beveiligingsrisico’s op een objectieve en systematische manier in kaart kunt brengen én ook gelijk weet welke specifieke maatregelen jullie bedrijf moet nemen om die risico’s te verlagen? Dat kan! Met een Security Framework.

Een Security Framework helpt je om je ICT-beveiliging goed in te richten en goed te houden. Het maakt op een objectieve(!) manier duidelijk:

✔ hoe je ICT-beveiliging ervoor staat;

✔ of je bepaalde zaken moet verbeteren;

✔ en wat je moet verbeteren.

Het is een systematiek om je cyber security aantoonbaar(!) op orde te krijgen. Door gebruik te maken van een erkend security framework maak je inzichtelijk voor jezelf, maar ook voor externe stakeholders (denk aan uw accountant, klanten, etc.), wat de status van de beveiliging van jouw IT-omgeving is.

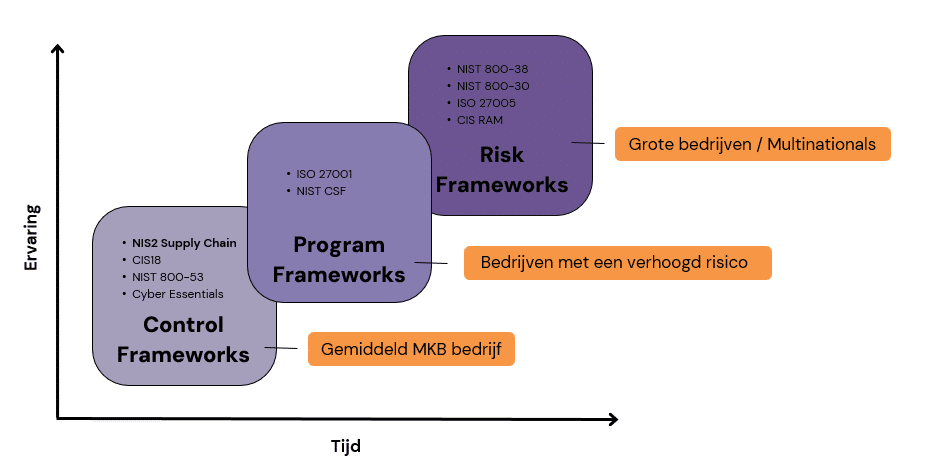

Er zijn verschillende soorten frameworks, maar de belangrijkste zijn: Risk Framework, Program Framework, en Control Framework.

Microsoft kiest bijvoorbeeld voor een Risk Framework, passend bij hun enorme grootte en de risiconiveaus die zij lopen. Wijzelf hebben gekozen voor het Program Framework, dit framework past de ISO 27001 norm toe. Dit sluit aan bij de risico’s die wij als IT-bedrijf lopen en biedt een solide basis voor onze Cyber Security.

Voor de meeste mkb-bedrijven is ISO 27001 vaak een stap te ver. Hier is een Control Framework, zoals het NIS2 Supply Chain, de beste keuze. Dit biedt een praktische en toegankelijke manier om aan de NIS2-richtlijn te voldoen. Het stelt je in staat om op een eenvoudige manier te bewijzen dat je voldoet aan de gestelde eisen en biedt tegelijkertijd de zekerheid van een robuuste beveiliging.

Na een geslaagde audit ontvang je een certificaat waarmee je kunt aantonen dat je voldoet aan de eisen van het framework.

Zoals het wenselijk is dat een slager niet zijn eigen vlees keurt, doen wij zo’n audit uiteraard niet zelf. Hiervoor moet je een externe auditor inschakelen, zoals SafeSecur Group.

Het NIS2 Supply Chain beoordeelt je organisatie op 6 gebieden:

organisatorische, fysieke, mensgerichte, technologische, IT- en OT-maatregelen.

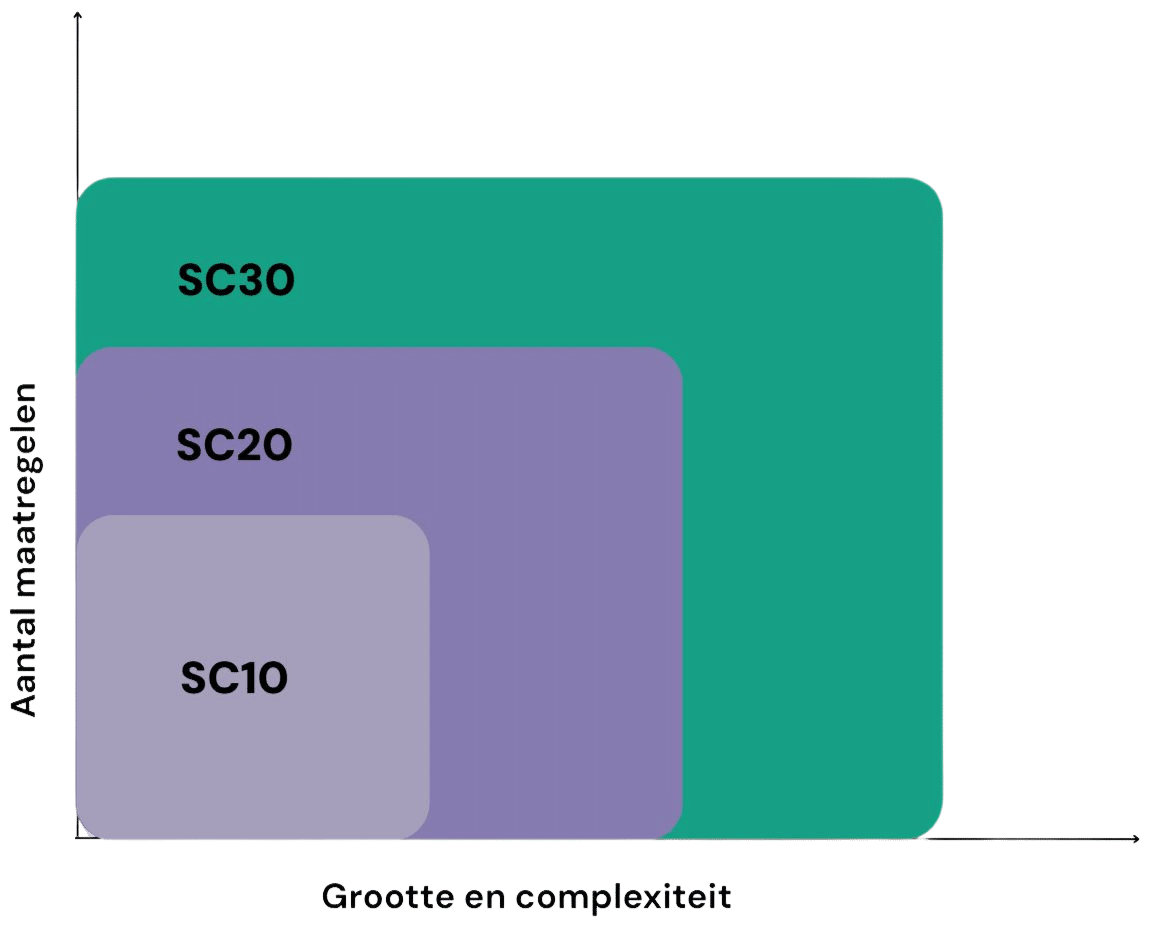

En kent 3 niveaus: SC10, SC20 en SC30.

voor organisaties die zelf niet onder NIS2 vallen, maar wel leveren aan bedrijven die dat wel doen.

voor organisaties die wél onder de NIS2-richtlijn vallen, maar relatief beperkte risico’s lopen.

voor organisaties die moeten voldoen aan alle eisen van de NIS2-richtlijn.

Stap 1 is het uitvoeren van een Security Scan. Met deze stap brengen we in kaart waar je op dit moment staat qua Cyber Security.

We ontdekken wat er al goed geregeld is en waar de grootste risico’s liggen. Op basis van deze scan maken we een helder plan dat rekening houdt met zowel je specifieke risico’s als je beschikbare budget.

Je krijgt een uitgebreid rapport dat precies aangeeft waar je nu staat plus welke concrete maatregelen je moeten nemen om je beveiliging stap voor stap naar het gewenste niveau te brengen.

Het goed inrichten van het beheer van je IT-omgeving is het fundament onder je ICT-beveiliging. We voeren werkplek- en server-beheer uit op 3 serviceniveaus (brons tot goud).

Veel bedrijven beschikken niet over een IT-afdeling die het beheer kan uitvoeren en besteden dit daarom uit. Voor ruim 100 organisaties verzorgen wij het beheer van hun IT-omgeving en de support aan eindgebruikers. Denk hierbij aan:

In stap 3 van ons stappenplan draait het om het nemen van de maatregelen waarmee je het beveiligingsniveau dat voor jouw organisatie passend is, goed inricht.

Om het onze klanten makkelijker te maken hebben we 3 Security Levels gedefinieerd. Ieder Security Level bestaat uit een set van beveiligingsmaatregelen.

Met IT-beheer op Zilver niveau én Security Level 2 voldoe je aan alle technologische Maatregelen voor SC10. Zelfs als NIS2 (nog) niet van toepassing is.

We zorgen dat je IT-omgeving niet alleen goed is beveiligd, maar dit ook goed beveiligd blíjft.

We monitoren continu de IT-omgeving op verdachte signalen en grijpen direct in zodra dat nodig is. Ook voor Incident Response Management bieden we 3 niveaus van dienstverlening.

"We hebben veel aan ICT-beveiliging gedaan. Dat zie je niet gelijk, maar is ontzettend belangrijk. Als iemand bijvoorbeeld onvoorzichtig is geweest met het downloaden van iets waardoor je er vervolgens een paar dagen uitligt, dan wordt het opeens wel heel zichtbaar. Je wilt niet tegen je opdrachtgevers moeten zeggen van ‘ja sorry, onze ICT ligt plat dus we kunnen niks voor je doen’."

"Van een van onze collega's is een tijdje terug de laptop gestolen. Zij heeft jullie gelijk 's nachts gebeld en jullie hebben toen haar laptop op afstand gewist, zodat de dief niet bij de gegevens en bestanden kon die op die laptop stonden. Op zo'n moment ben je blij dat je dit soort beveiligingsmaatregelen hebt getroffen."

"WSB heeft ons geholpen met onze ICT-beveiliging. Ze hebben nieuwe firewalls ingericht, een DMZ opgezet, moderne manieren van authenticatie ingericht zoals conditional access en is het Security Level van WSB geïmplementeerd. Allemaal in recordtijd."

“Van tevoren heb je een idee over zo’n Security Scan. Ik had niet verwacht dat het zo geavanceerd zou zijn. Er wordt flink ingezoomd op verschillende domeinen zoals identiteit, hardware, gebruikers, enzovoorts. Heel prettig.”

"Onze oude servers zijn vervangen en voorzien van een nieuwe firewall, alle licenties zijn doorgelicht en in orde gebracht, de e-mail is verhuisd naar Microsoft 365 en de back-up is geautomatiseerd en verhuisd naar de cloud."

Vul het formulier in en Maurice neemt binnen 24 uur contact met je op. Geen verplichtingen, wel een eerlijk advies.